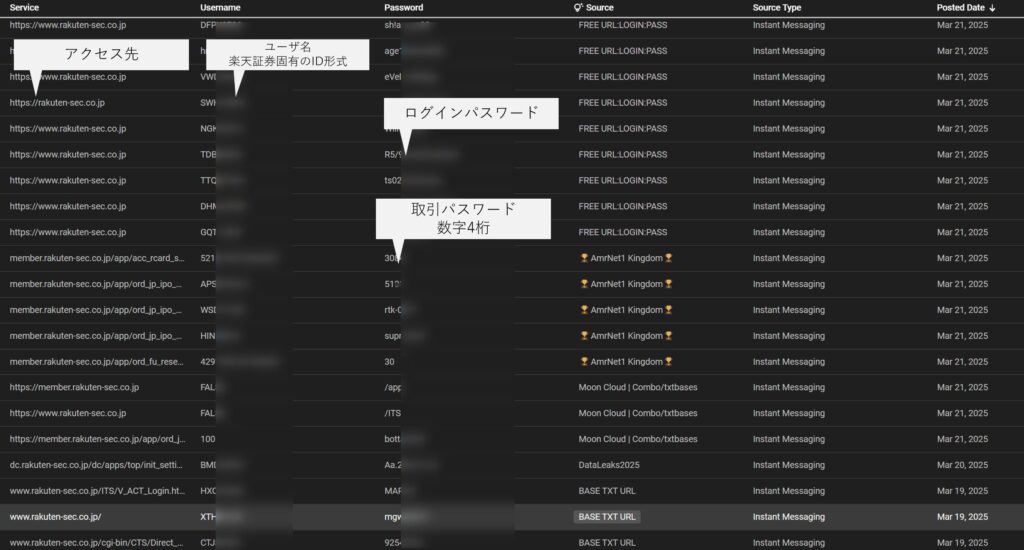

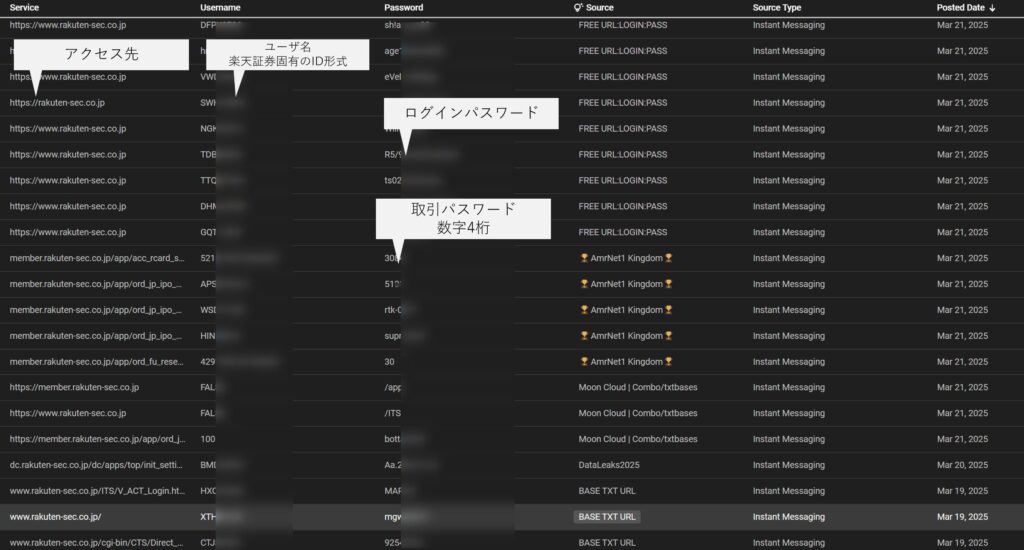

この画像はダークwebで流出している楽天証券ユーザーのIDやパスワード、取引パスワードの一覧です。

数十万件以上のユーザーデータが売買されており、多分皆さんのデータも売られていると思います。特にWindowsのPCを使ってる方やAndroidユーザー、webブラウザでchromeを使ってる方は要注意です。

というか、既にダークwebで売買されてると思った方がいいです。

というのも以前、楽天証券で不正ログイン騒動があった際に不正ログインは楽天証券を装ったリアルタイムフィッシングメールが原因とされていました。

たしかにリアルタイムフィッシングメールも原因の1つではあるんですが、実は根本的な原因はPCやスマホに搭載されているパスワード管理アプリから情報を抜き取れる「InfoStealer(インフォスティーラー)」というマルウェアである可能性があります。

それを裏付ける出来事として、フィッシングメールに引っかかっていない人でもログインパスワードが既に抜かれている事実があります。

もちろん追加認証を設定しておけば、パスワードが漏れていても簡単には突破されません。

ただし、これは「家の鍵を1つから2つに増やした」ようなもので、犯人が家の場所を知っている限り、彼らは何度でもしつこく狙うことが可能です。

しかも、追加認証を突破する方法もありますからね。

なので、本当に資産を守りたい場合は「そもそも家の場所を知られないようにする」こと、つまりIDやパスワードが最初から流出しにくい環境を作ることが大切です。

そこで、この記事ではなぜ楽天証券のユーザーIDやパスワードが漏洩してしまうのかという背景や理由を解説し、具体的な対策方法を紹介していきます。

既に皆さんは楽天証券の設定で対策していると思いますが、それだけでは普通にパスワードが漏れているので、この記事のパスワード漏洩対策を組み合わせることでより安全になりやすいです。

貰ってから解約しても大丈夫なので、無料で株をゲットできるチャンスです!

ぜひ最後までチェックしてください!

というわけで、はじめまして!ブログとYouTubeを運営しているちゃすくです。

この記事の内容は下の動画でも解説してます↓(全音声フル字幕です)

楽天証券の不正アクセスの概要

まずは改めて楽天証券の不正アクセス問題に関する概要や犯人の目的などを確認しておきましょう。

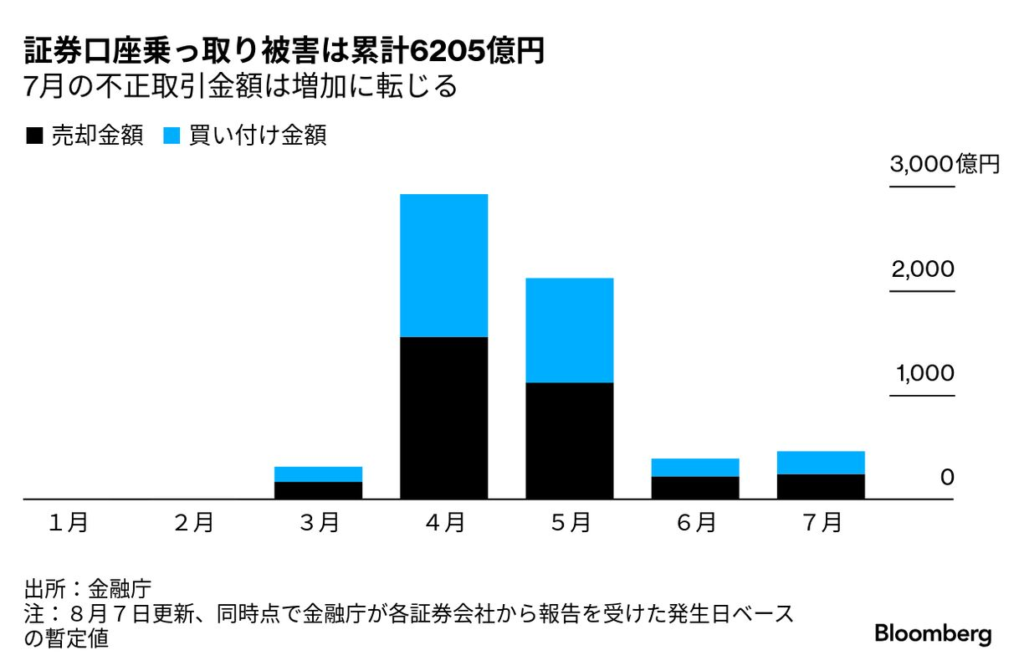

金融庁の発表によると、不正アクセスの件数は2025年2月に114件だったものが、3月には2319件、4月には5,407件と爆発的に増加し、被害額も急激に大きくなっています。

6月以降は各証券会社が認証を強化したおかけで4月や5月よりも被害は減少していますが、それでも不正アクセス被害が話題になる前の2月水準までは戻っていないのです。

つまり、不正アクセスをしたい犯人たちはまだまだ全然諦めていないんですね。

やはり諦めていない理由としては冒頭でも解説した通り、皆さんの個人情報が引き続き抜かれており、ダークwebで売買されているからです。

既にIDやパスワードは入手済みですから、多要素認証さえ突破できれば資産を奪えるので、犯人たちも諦めたくない訳ですよね。

しかも、後で詳しく解説しますが、楽天証券で追加された多要素認証を突破する方法は既にあります。

では、そんな諦めの悪い犯人たちが何を目的としているのか改めて確認しておきましょう。

犯人たちの目的

犯人たちの目的は、お金ではありますが、不正アクセスした口座から直接お金を抜き取ることではありません。

なぜなら、証券口座からは登録された本人名義以外の口座には出金できない仕組みになっているからですね。

そこで、彼らは売買をすることで資金を直接動かし、それによってお金を引き出す方法を思いついた訳です。

- まず犯人たちは事前に発行株式数が非常に少なく、流動性も低い中国株を事前に購入しておきます

- 次に、証券口座へ不正アクセスし、保有している株などを全て勝手に売却した後、そのお金を使って仕込んだ中国株を買います

- これにより株価は高騰し、そのタイミングで犯人は自身が仕込んだ株を売却して利益を確定させます

- これによって直接証券口座からお金を抜かなくても株式市場で自然に売買する形で資金を移動することが可能です

ちなみに「なんで中国のクソ株なの?」「なんで日本人が狙われるの?」と疑問に思う人はいませんか?

「そんなの犯人は中国人だからだ」という意見もありますが、実は中国株が使われたり、日本人が狙われやすいのにはしっかりとした理由があります。

中国のクソ株が使われる理由

まず、不正アクセス後の資金洗浄に中国株が使われやすい背景には、中国が「国際サイバー犯罪条約」に未加入であるという法制度上の事情があります。

この条約は加盟国間でのサイバー犯罪に関する証拠提供やログ開示、データの即時保全要請などを迅速に行える国際協力の枠組みです。

日本やアメリカ、ヨーロッパの各国は加盟しているので、日本株や米国株市場で同様の不正が行われた場合、各国の捜査当局がスムーズに連携して証拠収集や犯人特定を迅速に行えます。

しかし、中国は未加入であるうえに「データセキュリティ法」や「個人情報保護法(PIPL)」によって中国外へのデータ提供には中国の国内当局の承認が必要とされています。

そのため、日本を含めた海外当局からすれば証拠入手や資金追跡が非常に難しい構造になっており、資金洗浄を圧倒的にしやすい環境になっています。

要するに、中国株を経由されると、中国当局の非協力的な姿勢もあって犯人特定がほぼ不可能になり、被害資金の回収も現実的ではありません。

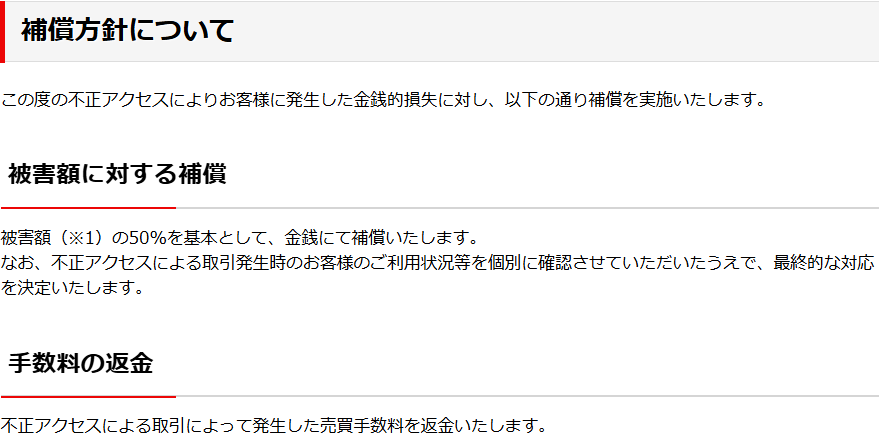

結果として、証券会社も補償が難しく、被害者は泣き寝入りしてもらうしかないケースが多くなります。

実際、5月に起きた被害でも楽天証券は全額補償していないですからね。

話の途中ですが、資産形成で役立つ「オススメ節約グッズ&サービス」と「資産形成シミュレーター」を公開しています。

随時更新しているので、ぜひブックマークして定期的にチェックしてください!

日本人の資産が狙われやすい理由

次に日本人の資産が狙われやすい理由として、そもそも日本は世界的に見ても個人の金融資産が大きい国です。

日本銀行の「資金循環統計(2024年末時点)」によると、日本の家計金融資産は約2,100兆円に達しており、これは世界でもトップクラスの規模です。

また、金融広報中央委員会の最新調査(令和5年)では、資産保有世帯のみの平均資産額は下表になっています。

| 年代 | 資産保有世帯のみ 平均資産額 | 全世帯 平均資産額 |

|---|---|---|

| 20代 | 266万円 | 151万円 |

| 30代 | 874万円 | 599万円 |

| 40代 | 1,181万円 | 811万円 |

| 50代 | 1,773万円 | 1,212万円 |

| 60代 | 2,499万円 | 1,862万円 |

| 70代 | 2,162万円 | 1,683万円 |

40代以上であれば1000万円超えが平均になっています。

基本的に証券口座持ってる人は中央値よりも平均値に近い傾向があるので、狙うには十分な金額です。

しかも、日本は他国よりも経済格差が小さいおかげで、そこそこ資産を持ってる層がぶ厚いです。

アメリカや中国はたしかに経済大国ですが、格差が大きいせいでターゲットにしても当たり外れが大きくなりやすいです。

一方で日本人なら当たり層が厚いおかげで、サイバー犯罪者にとってコスパが良い魅力的なターゲットになりやすいです。

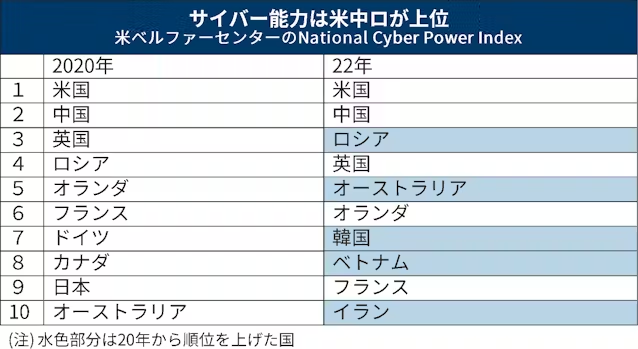

そして、日本のサイバー防衛能力が低い点もサイバー犯罪者にとって嬉しいメリットです。

例えばハーバード大学ベルファー・センターが発表している「National Cyber Power Index (NCPI)」によると、日本のサイバー能力は2020年には9位だったのにたった数年で順位を一気に下げ、現在は16位となっています。

かつてはTop10以内を維持していましたが、やはりウイルスによる世界的な自粛期間があった際に他国はサイバー攻撃やサイバー防衛の能力強化へ力を入れていたのに日本は他国ほど力を入れてなかったことが順位へ現れています。

特に戦争が絡む国に関してはかなりサイバー能力強化へ力をいれていることが順位の変動からも分かりますよね。

これらのデータからもわかるように、日本人は高額な金融資産を割と幅広い世帯が持ってる一方で、サイバー防衛力の相対的な低下により、犯罪者にとって狙いやすい環境が形成されつつあります。

要はお金持ってる割にガードが緩いってことです。

つまり、今後も日本人が狙われるのは明らかですし、不正ログインされれば全額補償される可能性は非常に低いため、いかに自衛するかが大切になります。

にも拘わらず、今もダークwebでは流出しているデータが増え続けている調査結果があります。

非常に大切なので何度も言いますが、iDやパスワードが簡単に流出する状態では多要素認証などを増やしたとしても「ストーカーに家の場所バレても家の鍵を増やしたから安心」と言ってるようなものです。

そんな考えの人を見たら「鍵も大事だけど、引っ越しをして今後はストーカーに家の場所がバレないような生活をしろよ」と思いませんか?

とはいえ、「引っ越しをする=パスワードを変更する」はすぐにできるけど、「家の場所がバレないようにする=???」は一体何をすればいいのか分からない人も多いのではないでしょうか?

そこで、ここからは楽天証券のIDやパスワードが流出する根本的原因を見ていくことで、どうすれば犯人たちにIDやパスワードを知られないようになるのか解説していきます。

楽天証券のIDやパスワードが流出する根本的原因

まず結論から言ってしまうと、楽天証券のIDやパスワードが流出する根本的な原因はChromeなどのwebブラウザにログインIDやパスワードを保存していたことが原因だと考えられます。

特にWindowsのPCやAndroidのスマホを使ってる方、それ以外の端末であってもChrome系のwebブラウザ(Microsoft edgeやBraveなど)を使ってる方は要注意です。

なぜなら、楽天証券は「当社システムからの、ID・パスワード・取引暗証番号を含むお客様の個人情報の漏洩や、ご資産が流出した事実は一切ございません。」と発表しています。

そして、被害に遭った人たちの一部にはフィッシングメールの詐欺には遭ってないと主張しているからです。

仮に楽天証券や被害者の発言が真実であれば1番辻褄が合う流出の原因は情報窃取型マルウェア「InfoStealer」(インフォスティーラー)へ感染し、Chromeなどのブラウザに保存してあったIDやパスワードが抜き取られたパターンです。

情報窃取型マルウェア「InfoStealer」とは?

IInfoStealerは主にWindowsのPCやAndroidスマホへ感染し、ブラウザの情報窃取に特化した悪意のあるソフトウェアの総称です。

これに感染すると、ブラウザに保存されているIDやパスワード、ログイン情報、さらにはセッションクッキーなどが簡単に抜き取られます。

あまりにも簡単に抜き取れることから、その感染数は爆発的に増加しています。

InfoStealerの恐ろしさ

しかも、InfoStealerの恐ろしい特徴はブラウザに保存されたセッションクッキーを盗むことで、多要素認証を回避できるケースがあることです。

セッションクッキーとは、すでにログインしていることを証明するデジタルな通行証のようなもので、これを盗まれるとパスワードや追加認証を入力せずに、そのままアカウントへアクセスできます。

もう少し具体的に言うと、皆さんがブラウザで楽天証券にログインしたあと、そのタブを閉じてからすぐに新しいタブを開き、楽天証券のページに再びアクセスすると、パスワードを再入力しなくてもログイン状態が維持されているはずです。

これはブラウザが「セッションクッキー」と呼ばれる情報を保存し、すでに認証済みであることを証明しているからです。

つまり、InfoStealerがこのセッションクッキーを盗むと、犯人はパスワードや多要素認証を突破することなく、まるでアカウント所有者自身のようにアカウントへ自由にアクセスできてしまいます。

この方法であればフィッシングメールを踏んでいない人からも資産を奪えるので、被害者の発言と辻褄が合います。

仮にセッションクッキーを盗めなかった場合でもidやパスワードは盗れるかもしれないので、十分すぎるくらい仕事をしているわけですね。

そんな強力な特徴を持つInfoStealerですが、実は感染者は感染していたことすら気づかないようなルートで感染するので、具体的なルートを解説していきます。

InfoStealerの感染ルート

InfoStealerの感染経路は非常に多く、そのせいで爆発的に感染者が増えています。

特にWindowsのPCやAndroidスマホ、Chrome系ブラウザを使っている方は感染したことすら気づかないパターンがあるので、代表的な3つのルートを解説していきます。

- 怪しいソフトウェアやゲームのインストール

ネット検索で見つけた非公式のソフトや海賊版ゲーム、無料アプリなどにはマルウェアが紛れ込んでいることがあります。

特に公式ストア以外からのダウンロードは非常に危険で、インストール時に知らないうちにInfoStealerが入り込むケースが多発しています。

ただし、このルートは明らかに怪しい感じがあるので他のルートよりも分かりやすいです。 - クリック詐欺による感染

悪質なウェブサイト(違法漫画サイトや大人向けサイトなど)上のリンクや広告をクリックすると、ユーザーが気づかないうちにマルウェアがメモリ上で直接実行されます。

この手法では、通常のファイルダウンロードのようなポップアップが表示されないので、ユーザーはダウンロードや感染に全く気づかないです。

しかも、マルウェアは実行後に自身の痕跡を消すことで証拠隠滅してしまうので、検知すら逃れることが可能です。

WindowsのPCやAndroidスマホでChrome系ブラウザを使ってる場合は、このルートで気づかないうちに感染してる可能性が高いです。 - 正規サイトの裏での感染(サプライチェーン攻撃)

過去には中国の大手プリンターメーカーの公式サイトから配布されたソフトウェアにInfoStealerが仕込まれていた事例があります。

これは、正規のサイトや信頼されたソフトを通じてマルウェアが拡散する「サプライチェーン攻撃」と呼ばれ、ユーザーが安心してダウンロードしたものが感染源になるため非常に厄介です。

1の感染ルートは比較的対策しやすく、3はぶっちゃけどうしようもないです。

なので、一番気を付けたいのはクリック詐欺による感染ですが、これで狙われやすいのはWindowsのPCやAndroidスマホ、Chrome系ブラウザを使っている方です。

なぜこの人たちが狙われやすいのかも解説していきます。

WindowsやAndroid、Chromeが狙われる理由

WindowsのPCが狙われる理由

まず、WindowsのPCは世界中で最も利用者が多く、犯人にとって標的にする価値が高いです。

多様なソフトウェアやハードウェアが存在し、その分脆弱性(セキュリティの穴)も多いため、感染ルートが増えやすくて狙われやすい理由の一つとなっています。

さらに、Windowsは長年広く使われているため、内部構造や動作仕様が広く知られており、多くのセキュリティ研究者や攻撃者によって解析されています。

これはマルウェアによる攻撃手法の開発や脆弱性の発見が比較的簡単になるという面を持ち、macOSやLinuxよりも攻撃の難易度が低くなりやすいです。

対照的に、macOSやLinuxはWindowsに比べて利用者数が少ないことに加え、システム構造やセキュリティモデルが完全に異なるため、犯人からすると攻撃の難易度が高いです。

特にmacOSはAppleが独自に設計・管理しているため、脆弱性の発見や攻撃が難しいですね。

Androidスマホが狙われる理由

Androidは世界的に見れば市場シェアが非常に大きく、多種多様な機種やOSバージョンが存在するため、セキュリティアップデートが行き届かない端末も多く存在します。

さらに、Androidはアプリ間の情報連携が比較的自由で、ユーザーやメーカーによるカスタマイズも容易なため、悪意あるアプリが他のアプリやシステムの情報にアクセスしたり、バックグラウンドで不正に動作するリスクも高まっています。

その結果、未修正の脆弱性をiPhoneよりも突かれやすく、Google Play以外の不正アプリストアからのインストールによる感染リスクも高まっています

一方、iOSはアップルによる厳しい審査を通過したアプリしかインストールできず、OSのアップデートも統一的に配信されるため、感染リスクはAndroidより低い傾向にあります。

Chrome系ブラウザが狙われる理由

ブラウザに関しては、GoogleChromeやMicrosoft edge、BraveなどのChrome系ブラウザが世界的に圧倒的なシェアを誇ります。

圧倒的なシェアでありつつ、多くのユーザーがパスワード保存や拡張機能を利用しているので、真っ先に標的にされやすいブラウザになります。

その結果、クリック詐欺に使われる悪質なスクリプトや偽広告もChrome系ブラウザ上で動作しやすいように開発されるので、他のブラウザよりも感染リスクが高まります。

一方、FirefoxやSafariなどは利用者がChrome系ブラウザほど多くなく、セキュリティ設計が異なるため、一部の攻撃手法に対して耐性がある場合もあります。

以上の理由から、Windows PC・Androidスマホ・Chrome系ブラウザの組み合わせは、InfoStealerによるクリック詐欺感染で特に狙われやすい環境となっています。

そこで、次の章ではInfoStealerに対する具体的な対策方法を解説していきます。

InfoStealerへの実践的な対策3選

1.OSの選択を見直す

InfoStealerによる攻撃はWindowsやAndroid向けが圧倒的多数です。

逆に言えば楽天証券へよくログインする端末やOSをWindowsとAndroid以外へ変えるだけでも強力な対策になります。

- Windows:最も狙われるプラットフォーム

- macOS / Linux:対応するStealerは存在するが、Windowsより少ない

- iOS:感染リスクは比較的低い傾向

- Android:Android向けのStealerは増加中

もちろん、WindowsとAndroid以外を使っても完全にリスクを0にできる訳ではありません。

ただし、犯人側からしても攻撃しやすくてユーザー数が多い端末を狙った方が圧倒的に効率が良いので、被害に遭う可能性をかなり下げられます。

可能であれば、WindowsとAndroidでブラウザのパスワード自動保存機能を使わないようにすると最強の対策になります。

2.ブラウザを変える

もしOSを変えられない場合は、よく利用するブラウザをChrome系から他のブラウザへ乗り換える対策もオススメです。

というのも、InfoStealerはまず利用者が圧倒的に多くて攻撃しやすいChrome系(Chromium系)ブラウザを狙うのが基本戦略だからですね。

- 高リスク:Chrome, Edge, Braveなど(いずれもChromiumベース)

- 中リスク:Firefox(独自構造のため対応コードが別途必要)

- 低リスク:Safari(macOSのKeychain突破が必要なため対応マルウェアは少数)

普段からInfoStealerへの対応率の低いブラウザを使うことで、「盗みやすさ」という面から攻撃対象外になりやすいです。

もし完全にChrome系ブラウザから離れることが難しい場合は絶対に抜かれたくないパスワードだけ保存しておかない対策も有効です。

3.専用のパスワード管理ソフトを使う

InfoStealerにはいろんな亜種が存在するものの、多くの種類はブラウザに保存されたパスワードデータベースを直接狙います。

つまり、ブラウザソフトへパスワードを保存している以上、常にInfoStealerの脅威がある訳です。

一方で、1Passwordなどの専用のパスワード管理ソフトはパスワードをブラウザとは別の安全な領域に保管しており、InfoStealerが狙いやすいブラウザに保存されたパスワードデータベースとはそもそも保存場所が異なります。

つまり、専用のパスワード管理ソフトを利用すれば単純にブラウザの保存情報を盗むInfoStealerの攻撃に対して耐性が高くなりやすいです。

もちろん、パスワード管理ソフトに対する専用マルウェアにかかれば盗まれるリスクはありますが、それでもInfoStealerの攻撃からは逃れやすいのは大きなメリットです。